- 联系我们

- duidaima.com 版权声明

- 闽ICP备2020021581号

-

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

yum install gcc-c++(2)安装PCRE库,用于解析正则表达式

yum install -y pcre pcre-devel(3)zlib压缩和解压缩依赖

yum install -y zlib zlib-devel(4)SSL 安全的加密的套接字协议层,用于HTTP安全传输,也就是https

yum install -y openssl openssl-devel4、解压,需要注意,解压后得到的是源码,源码需要编译后才能安装

tar -zxvf nginx-1.16.1.tar.gz5、编译之前,先创建nginx临时目录,如果不创建,在启动nginx的过程中会报错

mkdir /var/temp/nginx -p6、在nginx目录,输入如下命令进行配置,目的是为了创建makefile文件

./configure \ --prefix=/usr/local/nginx \ --pid-path=/var/run/nginx/nginx.pid \ --lock-path=/var/lock/nginx.lock \ --error-log-path=/var/log/nginx/error.log \ --http-log-path=/var/log/nginx/access.log \ --with-http_gzip_static_module \ --http-client-body-temp-path=/var/temp/nginx/client \ --http-proxy-temp-path=/var/temp/nginx/proxy \ --http-fastcgi-temp-path=/var/temp/nginx/fastcgi \ --http-uwsgi-temp-path=/var/temp/nginx/uwsgi \ --http-scgi-temp-path=/var/temp/nginx/scgi注:代表在命令行中换行,用于提高可读性配置命令:

make make install8、进入sbin目录启动nginx

启动:nginx 停止:./nginx -s stop 重新加载:./nginx -s reload二、配置反向代理

upstream [proxyName] {

server 192.168.1.173:8080;

server 192.168.1.174:8080;

server 192.168.1.175:8080;

}

2、配置serverserver {

listem 80;

server_name www.tomcats.com;

location / {

proxy_pass http://tomcats;

}

}

三、配置负载均衡upstream [proxyName] {

server 192.168.1.173:8080 weight=1;

server 192.168.1.174:8080 weight=5;

server 192.168.1.175:8080 weight=2;

}

2、hash负载均衡upstream [proxyName] {

ip_hash

server 192.168.1.173:8080;

server 192.168.1.174:8080;

server 192.168.1.175:8080;

}

hash算法实际上只会计算 192.168.1这段做哈希。# 堆代码 duidaima.com

upstream [proxyName] {

hash $request_url;

server 192.168.1.173:8080;

server 192.168.1.174:8080;

server 192.168.1.175:8080;

}

4、最小连接负载均衡upstream [proxyName] {

least_conn;

server 192.168.1.173:8080;

server 192.168.1.174:8080;

server 192.168.1.175:8080;

}

四、upstream指令参数upstream [proxyName] {

server 192.168.1.173:8080 weight=1;

server 192.168.1.174:8080 weight=5;

server 192.168.1.175:8080 weight=2;

keepalive 32; #保持的连接数

}

server {

listem 80;

server_name www.tomcats.com;

location / {

proxy_pass http://tomcats;

proxy_http_version 1.1; #连接的协议版本

proxy_set_header Connection ""; 清空连接请求头

}

}

2、控制浏览器缓存server {

listem 80;

server_name www.tomcats.com;

location / {

proxy_pass http://tomcats;

expires 10s; #浏览器缓存10秒钟

#expires @22h30m #在晚上10点30的时候过期

#expires -1h #缓存在一小时前时效

#expires epoch #不设置缓存

#expires off #缓存关闭,浏览器自己控制缓存

#expires max #最大过期时间

}

}

3、反向代理缓存upstream [proxyName] {

server 192.168.1.173:8080 weight=1;

server 192.168.1.174:8080 weight=5;

server 192.168.1.175:8080 weight=2;

}

#proxy_cache_path 设置缓存保存的目录的位置

#keys_zone设置共享内以及占用的空间大小

#mas_size 设置缓存最大空间

#inactive 缓存过期时间,错过此时间自动清理

#use_temp_path 关闭零时目录

proxy_cache_path /usr/local/nginx/upsteam_cache keys_zone=mycache:5m max_size=1g inactive=8h use_temp_path=off;

server {

listem 80;

server_name www.tomcats.com;

#开启并使用缓存

proxy_cache mycache;

#针对200和304响应码的缓存过期时间

proxy_cache_valid 200 304 8h;

location / {

proxy_pass http://tomcats;

}

}

五、配置ssl证书提供https访问./configure \ --prefix=/usr/local/nginx \ --pid-path=/var/run/nginx/nginx.pid \ --lock-path=/var/lock/nginx.lock \ --error-log-path=/var/log/nginx/error.log \ --http-log-path=/var/log/nginx/access.log \ --with-http_gzip_static_module \ --http-client-body-temp-path=/var/temp/nginx/client \ --http-proxy-temp-path=/var/temp/nginx/proxy \ --http-fastcgi-temp-path=/var/temp/nginx/fastcgi \ --http-uwsgi-temp-path=/var/temp/nginx/uwsgi \ --http-scgi-temp-path=/var/temp/nginx/scgi \ --with-http_ssl_module编译和安装

make make install2、配置HTTPS

server {

listen 443;

server_name www.duidaima.com;

# 开启ssl

ssl on;

# 配置ssl证书

ssl_certificate 1_www.duidaima.com_bundle.crt;

# 配置证书秘钥

ssl_certificate_key 2_www.duidaima.com.key;

# ssl会话cache

ssl_session_cache shared:SSL:1m;

# ssl会话超时时间

ssl_session_timeout 5m;

# 配置加密套件,写法遵循 openssl 标准

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:HIGH:!aNULL:!MD5:!RC4:!DHE;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://tomcats/;

index index.html index.htm;

}

}

六、配置ha nginxtar -zxvf keepalived-2.0.18.tar.gz(3)使用configure命令配置安装目录与核心配置文件所在位置:

./configure --prefix=/usr/local/keepalived --sysconf=/etcprefix:keepalived安装的位置sysconf:keepalived核心配置文件所在位置,固定位置,改成其他位置则keepalived启动不了,/var/log/messages中会报错

*** WARNING - this build will not support IPVS with IPv6. Please install libnl/libnl-3 dev libraries to support IPv6 with IPVS. # 安装libnl/libnl-3依赖 yum -y install libnl libnl-devel(4)安装keepalived

make && make install(5)配置文件 在/etc/keepalived/keepalived.conf

global_defs {

# 路由id:当前安装keepalived的节点主机标识符,保证全局唯一

router_id keep_171

}

vrrp_instance VI_1 {

# 表示状态是MASTER主机还是备用机BACKUP

state MASTER

# 该实例绑定的网卡

interface ens33

# 保证主备节点一致即可

virtual_router_id 51

# 权重,master权重一般高于backup,如果有多个,那就是选举,谁的权重高,谁就当选

priority 100

# 主备之间同步检查时间间隔,单位秒

advert_int 2

# 认证权限密码,防止非法节点进入

authentication {

auth_type PASS

auth_pass 1111

}

# 虚拟出来的ip,可以有多个(vip)

virtual_ipaddress {

192.168.1.161

}

}

附:查看网卡信息命令ip addr(2)启动keepalived

ps -ef|grep keepalived(4)查看vip(虚拟ip)

systemctl daemon-reload(3)启动、停止、重启keepalived

#启动 systemctl start keepalived.service #停止 systemctl stop keepalived.service #重启 systemctl restart keepalived.service4、实现双机主备高可用

global_defs {

router_id keep_172

}

vrrp_instance VI_1 {

# 备用机设置为BACKUP

state BACKUP

interface ens33

virtual_router_id 51

# 权重低于MASTER

priority 80

advert_int 2

authentication {

auth_type PASS auth_pass 1111

}

virtual_ipaddress {

# 注意:主备两台的vip都是一样的,绑定到同一个vip

192.168.1.161

}

}

(2) 启动 Keepalived#!/bin/bash

A=`ps -C nginx --no-header |wc -l`

# 判断nginx是否宕机,如果宕机了,尝试重启

if [ $A -eq 0 ];then

/usr/local/nginx/sbin/nginx

# 等待一小会再次检查nginx,如果没有启动成功,则停止keepalived,使其启动备用机

sleep 3

if [ `ps -C nginx --no-header |wc -l` -eq 0 ];then

killall keepalived

fi

fi

(2)添加运行权限chmod +x /etc/keepalived/check_nginx_alive_or_not.sh(3)配置keepalived监听nginx脚本

vrrp_script check_nginx_alive {

script "/etc/keepalived/check_nginx_alive_or_not.sh"

interval 2 # 每隔两秒运行上一行脚本

weight 10 # 如果脚本运行失败,则升级权重+10

}

(4)在vrrp_instance中新增监控的脚本track_script {

check_nginx_alive # 追踪 nginx 脚本

}

(5)重启Keepalived使得配置文件生效systemctl restart keepalived

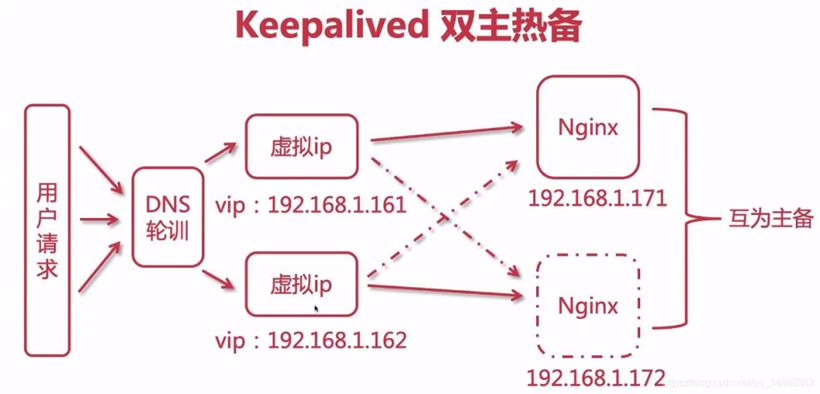

global_defs {

router_id keep_171

}

vrrp_instance VI_1 {

state MASTER i

nterface ens33

virtual_router_id 51

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.161

}

}

vrrp_instance VI_2 {

state BACKUP

interface ens33

virtual_router_id 52

priority 80

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.162

}

}

(3)配置第二台主机global_defs {

router_id keep_172

}

vrrp_instance VI_1 {

state BACKUP

interface ens33

virtual_router_id 51

priority 80

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.161

}

}

vrrp_instance VI_2 {

state MASTER

interface ens33

virtual_router_id 52

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.162

}

}

(4)重启两台Keepalivedsystemctl restart keepalived

NAT 模式支持对 IP 地址和端口进行转换。即用户请求的端口和真实服务器的端口可以不一致

服务器将应答包直接发给用户。所以,减少了负载均衡器的大量数据流动,负载均衡器不再是系统的瓶颈,就能处理很巨大的请求量,这种方式,一台负载均衡器能够为很多服务器进行分发。而且跑在公网上就能进行不同地域的分发

所有服务器节点和LVS只能在一个局域网里面。

systemctl stop NetworkManager systemctl disable NetworkManager(1)创建子接口(创建LVS的虚拟ip)

cp ifcfg-ens33 ifcfg-ens33:1修改子接口配置如下:

DEVICE="ens33:1" ONBOOT="yes" IPADDR=192.168.1.150 NETMASK=255.255.255.0 BOOTPROTO=static.重启网络服务

service network restart重启成功后,ip addr 查看一下,你会发现多了一个ip,也就是虚拟ip(vip)

yum install ipvsadm(3)配置服务器(RS)的虚拟ip

cp ifcfg-lo ifcfg-lo:1修改子接口配置如下

DEVICE="lo:1" IPADDR=192.168.1.150 NETMASK=255.255.255.255 NETWORK=127.0.0.0 BROADCAST=127.255.255.255 ONBOOT="yes" NAME=loopback重启网络服务成功后,ip addr 查看一下,你会发现多了一个ip,也就是虚拟ip(vip)

arp-ignore:ARP响应级别(处理请求)

0:只要本机配置了ip,就能响应请求

1:请求的目标地址到达对应的网络接口,才会响应请求

arp-announce:ARP通告行为(返回响应)

0:本机上任何网络接口都向外通告,所有的网卡都能接受到通告

1:尽可能避免本网卡与不匹配的目标进行通告2:只在本网卡通告

打开sysctl.conf:vim /etc/sysctl.conf配置所有网卡、默认网卡以及虚拟网卡的arp响应级别和通告行为,分别对应:all,default,lo

# configration for lvs net.ipv4.conf.all.arp_ignore = 1 net.ipv4.conf.default.arp_ignore = 1 net.ipv4.conf.lo.arp_ignore = 1 net.ipv4.conf.all.arp_announce = 2 net.ipv4.conf.default.arp_announce = 2 net.ipv4.conf.lo.arp_announce = 2刷新配置文件

sysctl -p增加一个网关,用于接收数据报文,当有请求到本机后,会交给lo去处理

route add -host 192.168.1.150 dev lo:1将网关添加至开机启动

echo "route add -host 192.168.1.150 dev lo:1" >> /etc/rc.local(4)使用ipvsadm配置集群规则

ipvsadm -A -t 192.168.1.150:80 -s rr -p 5 -A:添加集群 -t:tcp协议ip地址:设定集群的访问 ip:也就是LVS的虚拟ip -s:设置负载均衡的算法, rr:表示轮询 -p:设置连接持久化的时间,在指定时间内同一个用户的请求会访问到同一个服务器中创建多台RS真实服务器

ipvsadm -a -t 192.168.1.150:80 -r 192.168.1.171:80 -g ipvsadm -a -t 192.168.1.150:80 -r 192.168.1.172:80 -g -a:添加真实服务器 -t:tcp协议 -r:真实服务器的ip地址 -g:设定DR模式保存到规则库,否则重启失效

ipvsadm -S检查集群

#查看集群列表 ipvsadm -Ln #查看集群状态 ipvsadm -Ln --stats一些其他命令

# 堆代码 duidaima.com # 重启ipvsadm,重启后需要重新配置 service ipvsadm restart # 查看持久化连接 ipvsadm -Ln --persistent-conn # 查看连接请求过期时间以及请求源ip和目标ip ipvsadm -Lnc # 设置tcp tcpfin udp 的过期时间(一般保持默认) ipvsadm --set 1 1 1 # 查看过期时间 ipvsadm -Ln --timeout(5)访问虚拟ip,完成LVS搭建

ipvsadm -C如果配置了Keepalived+Nginx双主集群也需要去除掉Keepalived中原先的配置,按照的后文进行配置

global_defs {

router_id keep_151

}

vrrp_instance VI_1 {

state MASTER

interface ens33

virtual_router_id 41

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.150

}

}

#配置集群访问的ip+端口,端口和nginx保持一致

virtual_server 192.168.1.150 80{

#健康检查的时间,单位:秒

delay_loop 6

#配置负载均衡的算法,默认的轮询

lb_algo rr

#设置LVS的模式 NAT|TUN|DR

lb-kind DR

#设置会话持久化的时间

persistence_timeout 5

#协议

protocol TCP

#配置负载均衡的真实服务器,也就是nginx节点的具体的ip地址

real_server 192.168.1.171 80{

#轮询权重配比

weight 1

#设置健康检查

TCP_CHECK {

#检查80端口

connect_port 80

#超时时间

connect_timeout 2

#重试次数

nb_get_retry 2

#重试间隔时间

delay_before_retry 3

}

}

real_server 192.168.1.171 80{

weight 1

TCP_CHECK {

connect_port 80

connect_timeout 2

nb_get_retry 2

delay_before_retry 3

}

}

}

(2)启动/重启keepalivedsystemctl restart keepalived2.使用keepalived配置Backup LVS

global_defs {

router_id keep_152

}

vrrp_instance VI_1 {

state BACKUP

interface ens33

virtual_router_id 41

priority 50

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.150

}

}

#配置集群访问的ip+端口,端口和nginx保持一致

virtual_server 192.168.1.150 80{

#健康检查的时间,单位:秒

delay_loop 6

#配置负载均衡的算法,默认的轮询

lb_algo rr

#设置LVS的模式 NAT|TUN|DR

lb-kind DR

#设置会话持久化的时间

persistence_timeout 5

#协议

protocol TCP

#配置负载均衡的真实服务器,也就是nginx节点的具体的ip地址

real_server 192.168.1.171 80{

#轮询权重配比

weight 1

#设置健康检查

TCP_CHECK {

#检查80端口

connect_port 80

#超时时间

connect_timeout 2

#重试次数

nb_get_retry 2

#重试间隔时间

delay_before_retry 3

}

}

real_server 192.168.1.171 80{

weight 1

TCP_CHECK {

connect_port 80

connect_timeout 2

nb_get_retry 2

delay_before_retry 3

}

}

}