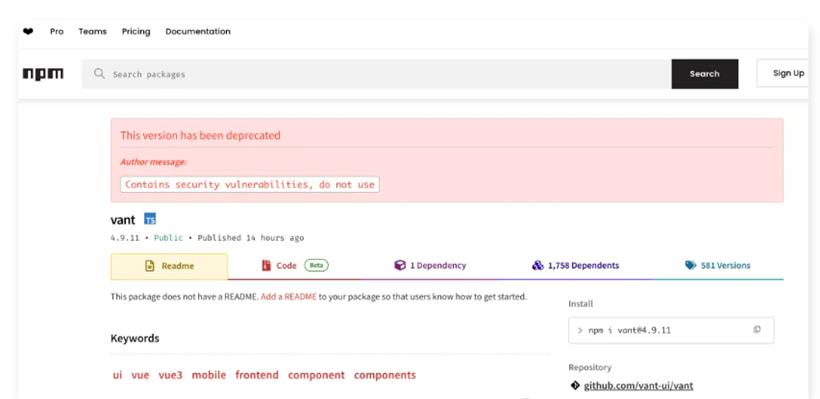

今天,前端社区又爆发了一起严重的供应链投毒事件。知名开源组件库 Vant 和构建工具 Rspack 遭遇恶意代码注入。事件的开端源于 Vant 的维护者 landluck (应该是被攻击者恶意窃取了 Token)将带有恶意脚本的版本发布到了 npm 仓库。攻击者在 package.json 中添加了 "postinstall": "node lib/utils/support.js",该命令在安装时会执行恶意脚本。

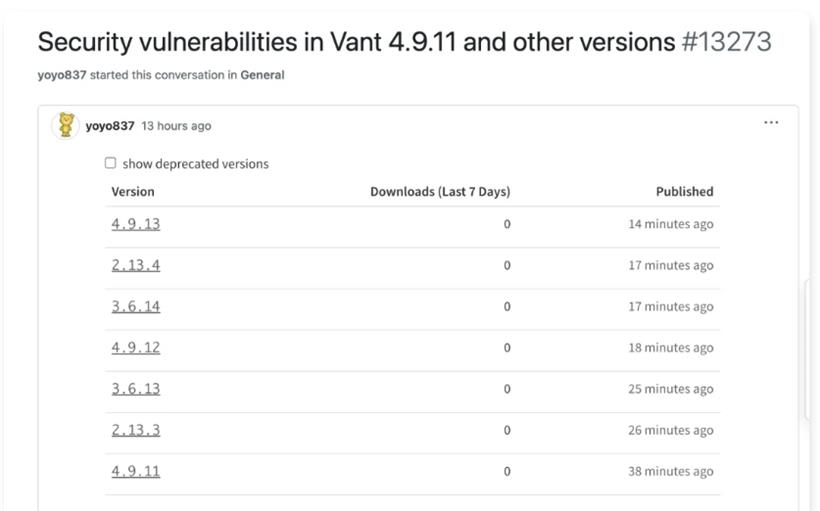

社区用户在使用过程中发现异常,并在 GitHub 上报告了这一问题,迅速引起了开发团队的注意。

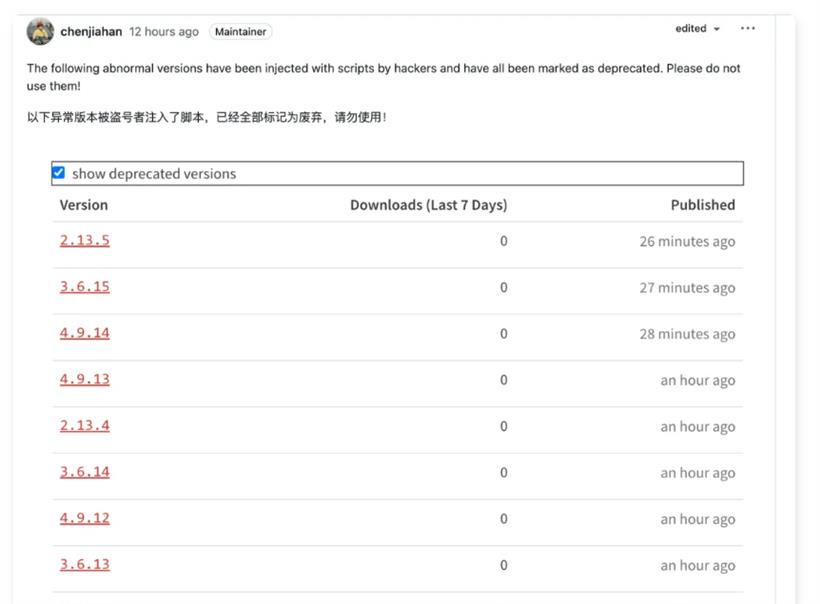

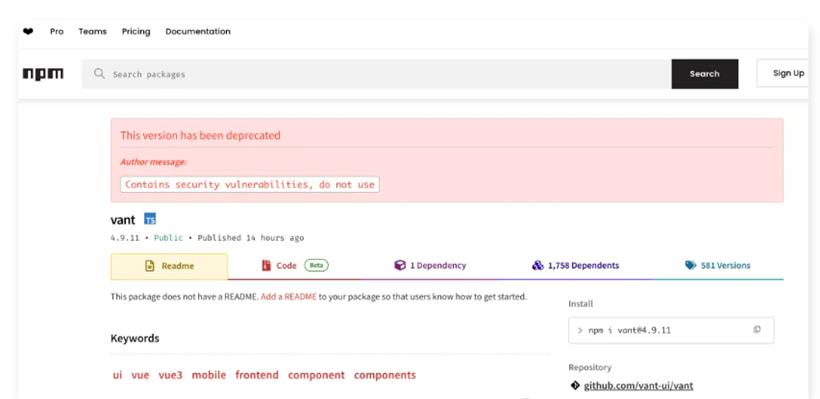

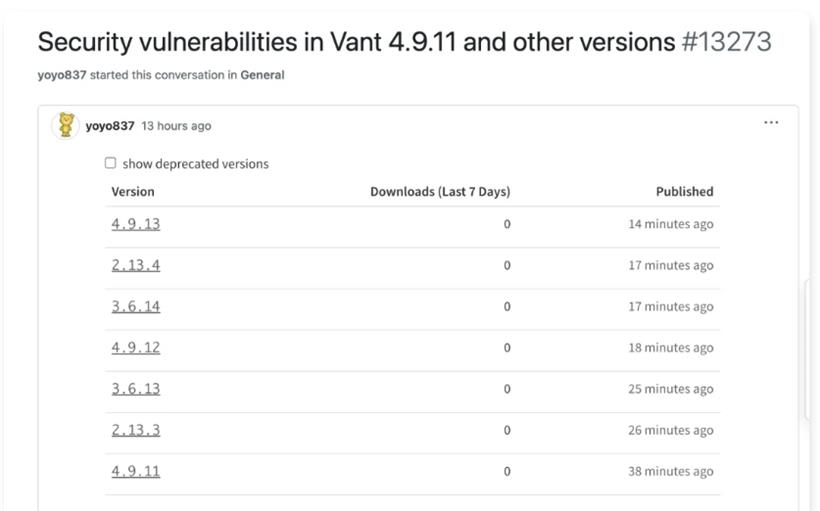

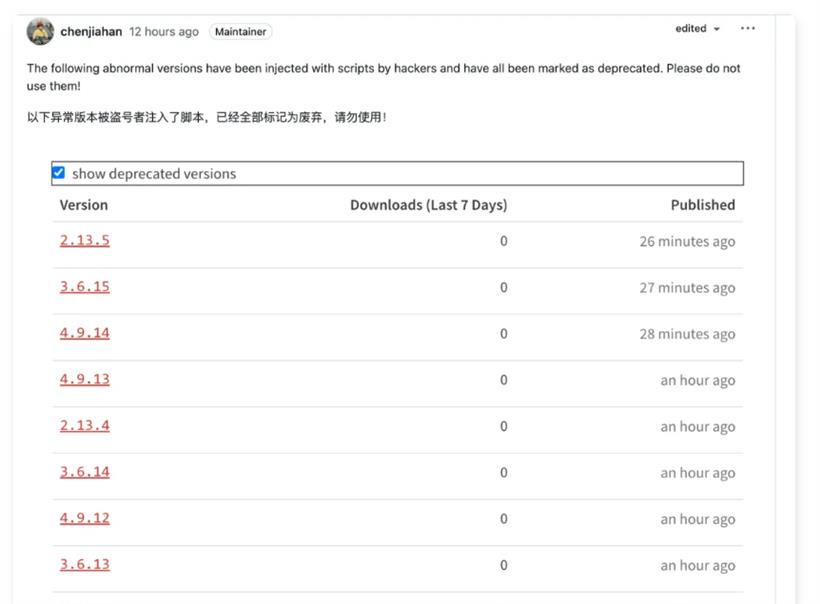

随后 Vant 维护者标记了受攻击的版本:

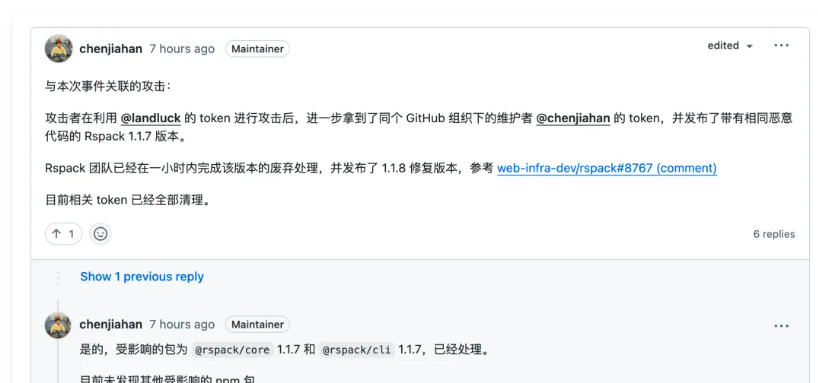

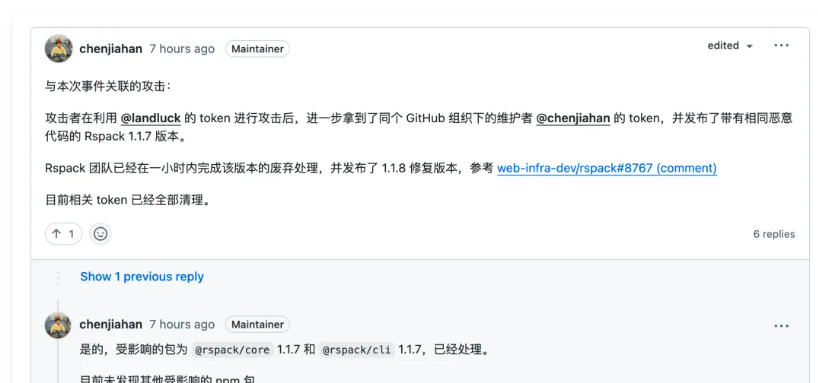

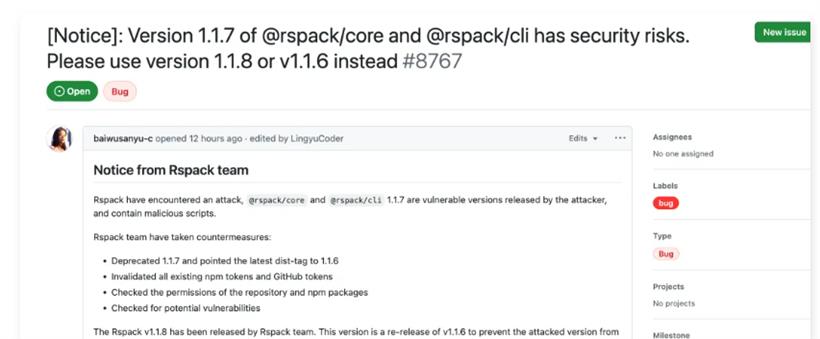

紧接着,攻击蔓延到 Rspack。推测攻击者利用 landluck 的 npm 和 GitHub 令牌,获取了在同一 GitHub 组织下的 Rspack 维护者的 npm 令牌。

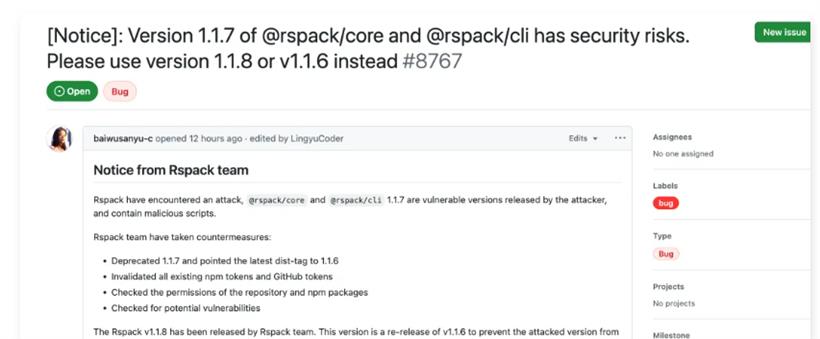

随即,攻击者发布了含有相似攻击机制的 @rspack/core 和 @rspack/cli 的 1.1.7 版本,Rspack 用户反馈了该问题:

受影响范围

Vant 受影响版本:

受影响范围

Vant 受影响版本:

4.9.11 - 4.9.14

3.6.13 - 3.6.15

2.13.3 - 2.13.5

安全版本:

4.9.15

3.6.16

2.13.6

Rspack 受影响版本:

@rspack/core: 1.1.7

@rspack/cli: 1.1.7

安全版本:

1.1.8

恶意行为详情

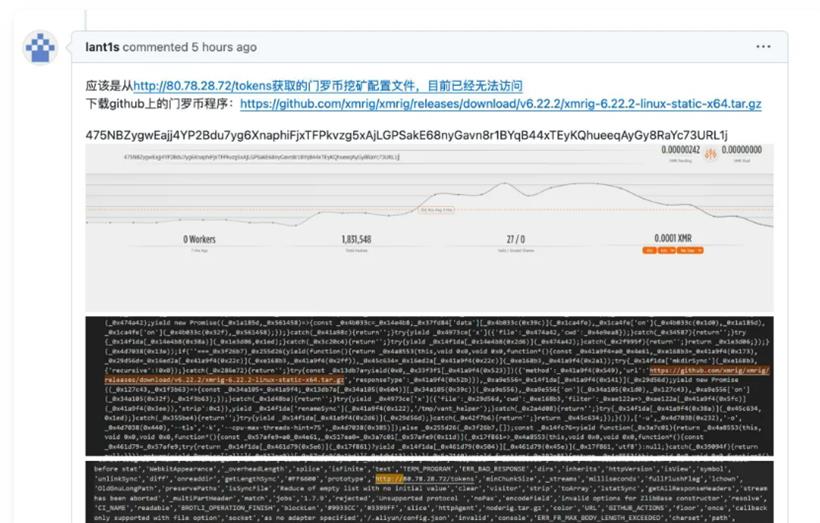

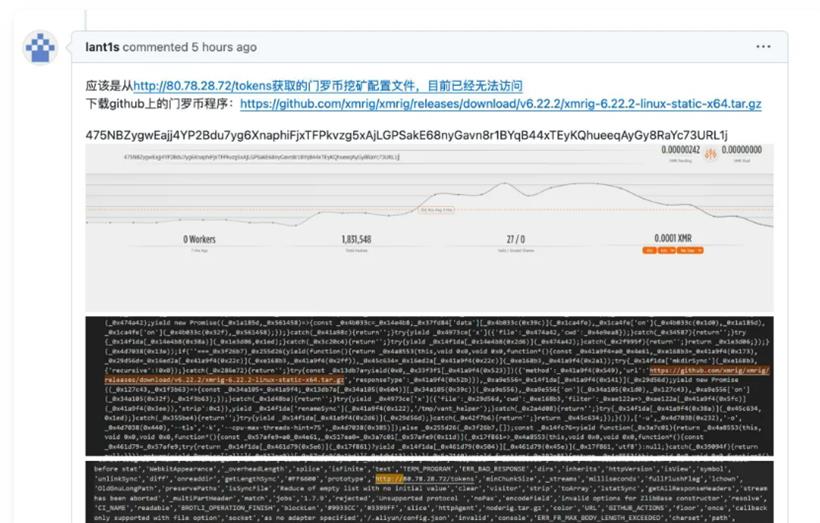

在受影响的版本中,恶意代码会在 Linux 系统上下载并运行名为 vant_helper 的挖矿程序,并利用攻击者指定的钱包地址进行门罗币挖矿。

另外攻击者不仅仅是通过安装脚本来运行挖矿程序,他们还针对用户的云服务凭据进行了窃取,包括 /.aliyun/config.json、 /.hcloud/config.json 以及 ~/.tccli/default.credential 文件中的敏感信息。这些信息被发送到一个位于 80.78.28.72 的攻击者控制服务器。

应对措施和建议

尽快升级:确保项目使用的 Vant 和 Rspack 均为安全版本,停止使用受影响的版本。JavaScript 的强大之处在于其卓越的模块化能力,通过 npm 包管理机制,开发者可以轻易地引用并使用其他人或者组织已经编写好的开源代码,从而极大地加快了开发速度。但是,这种依赖关系的复杂性也给供应链的安全带来了巨大的风险。

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号