前言

前端圈刚刚爆出一起严重安全事件:知名包 @ctrl/tinycolor 被黑客入侵,在发布流程中被注入恶意代码,随后波及到 40+ 个 NPM 包,影响范围非常大。 这次攻击的复杂程度远超以往,几乎覆盖了开发者的本地环境、CI/CD 流程乃至云端部署,堪称近年最危险的供应链攻击之一。

正文

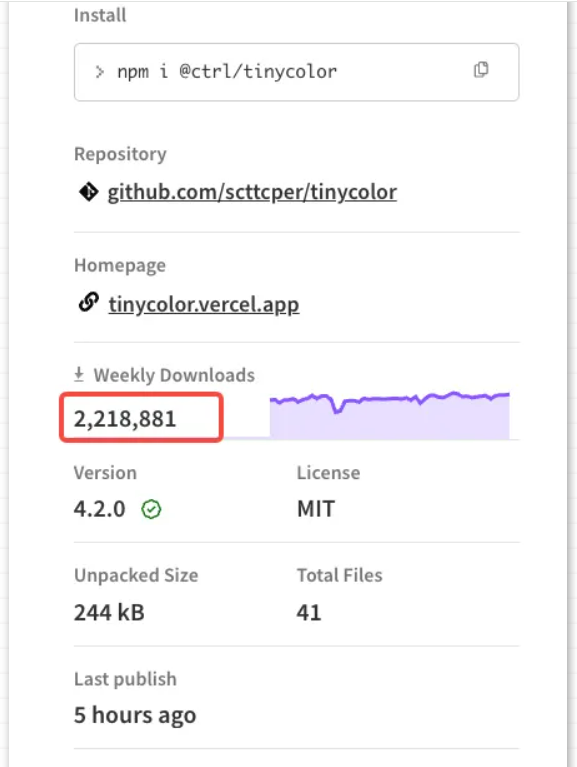

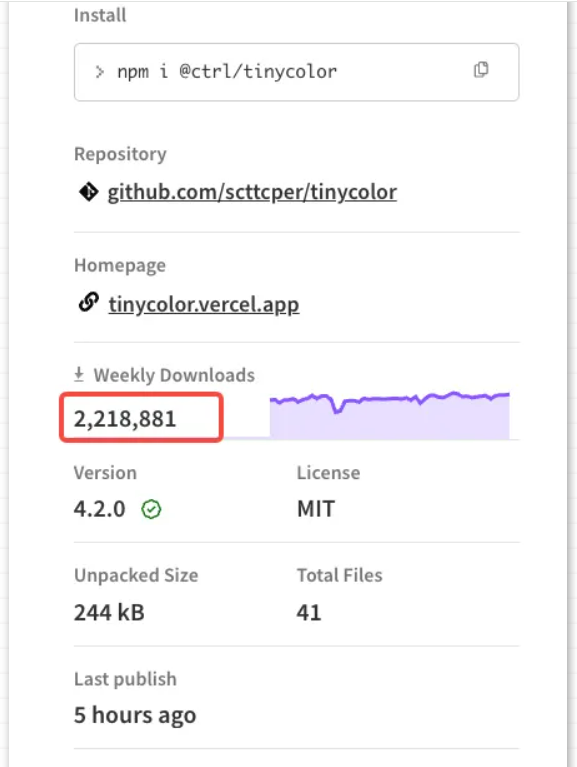

@ctrl/tinycolor 是一个颜色处理工具库,npm 周下载量两百多万!

恶意代码如何运作?

恶意代码如何运作?

根据 Socket 的安全团队分析,攻击者在发布流程中偷偷注入了一个 bundle.js 文件,它会在安装依赖时自动执行,主要行为包括:

.劫持 npm publish 流程,持续扩散到更多包

.自动运行恶意脚本,扫描开发者机器上的敏感信息

.窃取 npm/GitHub/AWS/GCP 等访问令牌

.在受害者仓库中 写入 GitHub Actions workflow,实现持久化并继续外泄数据

这意味着,如果你项目里引入了被污染的包,不仅本地开发机有风险,整个 CI/CD 管道和云服务账号也可能被攻陷。

目前确认的影响范围

首个受害包:@ctrl/tinycolor

受波及范围:40+ 包,涉及多个维护者

攻击目标:开发者环境、CI/CD、云端基础设施

这也是为什么安全社区评价这次事件为「极其复杂的多层次攻击」。

我们需要立刻做什么?

如果你项目中可能受影响,建议立刻执行以下操作:

1.卸载或回退到安全版本,避免使用近期发布的可疑版本。

2.立即轮换令牌,包括 npm、GitHub、AWS、GCP 等。

3.审计 CI/CD 环境,检查是否有可疑的 workflow 或 publish 行为。

4.关注后续技术分析报告,以确认具体攻击路径和受影响范围。

最后

这起事件再次提醒我们:

.开源依赖不是绝对安全的

.安装一个“常用小工具库”,也可能成为攻击入口

.安全自动化检测(如 Socket 提供的)已经变得不可或缺

前端工程化发展到今天,安全已经和性能、体验同样重要。作为开发者,我们需要更重视供应链安全防护,才能避免类似灾难性后果。

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号