- 联系我们

- duidaima.com 版权声明

- 闽ICP备2020021581号

-

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

闽公网安备 35020302035485号

• 分析师:提供领域知识,帮助识别目标。

use std::env;

fn main() {

let args: Vec<String> = env::args().collect();

if args.len() != 3 {

println!("Usage:");

println!("sha1_cracker <wordlist.txt> <sha1_hash>");

return;

}

// 堆代码 duidaima.com

// 其他代码...

}

接下来,我们实现文件读取功能,以便读取包含常见密码的字典文件:use std::fs::File;

use std::io::{BufRead, BufReader};

fnmain() ->Result<(), Box<dyn std::error::Error>> {

// 处理命令行参数...

letwordlist_file = File::open(&args[1])?;

letreader = BufReader::new(wordlist_file);

forlinein reader.lines() {

letline = line?;

// 处理每一行...

}

Ok(())

}

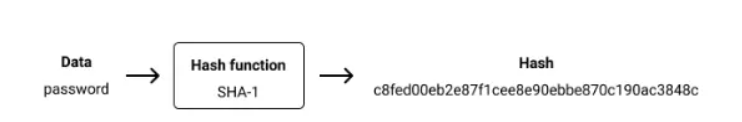

然后,我们使用 Rust 的 sha1 crate 来计算 SHA-1 哈希:use sha1::{Digest, Sha1};

fnmain() ->Result<(), Box<dyn std::error::Error>> {

// 读取文件...

lethash_to_crack = args[2].trim();

forlinein reader.lines() {

letline = line?;

letcommon_password = line.trim();

if hash_to_crack == hex::encode(Sha1::digest(common_password.as_bytes())) {

println!("Password found: {}", common_password);

returnOk(());

}

}

println!("Password not found in wordlist :(");

Ok(())

}

运行我们的代码cargo run -- wordlist.txt 7c6a61c68ef8b9b6b061b28c348bc1ed7921cb53这个简单的程序展示了如何在 Rust 中处理命令行输入、文件操作和使用外部库进行哈希计算。通过这种方式,可以更好地理解 Rust 在攻击安全工具开发中的应用。字典攻击是一种简单但有效的渗透测试技术,可以帮助发现弱密码并获取系统访问权限。但是,在执行此类攻击时,需要遵守相关的法律和道德规范,避免对他人造成不当伤害。